La Nascita del World Wide Web: L'Inizio di una Rivoluzione Digitale

Web Magazine by Antonello Camilotto

Creazione Contenuti Editoriali

News, Tips and Tricks sull'Educazione Digitale per un uso consapevole dei dati e della rete internet.

A sei anni, sanno già scrivere le prime righe di codice. A dieci, costruiscono robot con sensori e intelligenza artificiale di base. A dodici, partecipano a competizioni nazionali di programmazione. In Cina, il futuro non è domani: è oggi, ed è scritto nel linguaggio dell’algoritmo. Il governo cinese ha scelto una rotta chiara: rendere l’intelligenza artificiale una materia fondante del percorso scolastico fin dalle elementari. Una decisione che riflette un’ambizione precisa: fare della Cina il leader globale dell’IA entro il 2030. E per farlo, serve iniziare dai banchi di scuola. L’IA entra nei programmi scolastici Dal 2018, il Ministero dell’Istruzione cinese ha cominciato a introdurre corsi di IA in centinaia di scuole elementari e medie, in un progetto pilota poi esteso a livello nazionale. Nelle aule, tra lavagne digitali e tablet, gli studenti non solo imparano cos’è un’intelligenza artificiale, ma la mettono in pratica. Si cimentano con il coding, costruiscono piccoli robot, apprendono le basi del deep learning. I libri di testo dedicati all’IA sono già una realtà per milioni di studenti. Le lezioni, spesso condotte da insegnanti formati in collaborazione con aziende tech, mirano a sviluppare il pensiero logico, la creatività e l’abilità di risolvere problemi complessi: competenze chiave per il mondo del lavoro che verrà. L’alleanza tra Stato e big tech Il progetto non è solo scolastico: è sistemico. Colossi come Baidu, Tencent e Alibaba sono partner attivi di questo grande esperimento educativo. Offrono piattaforme, software educativi, kit didattici e organizzano competizioni su scala nazionale. Ogni anno si svolgono centinaia di gare di robotica e coding nelle scuole, dove migliaia di giovani mettono alla prova le proprie abilità in scenari sempre più realistici. Alcuni vincono borse di studio, altri entrano nei radar delle aziende prima ancora di diplomarsi. Educazione o pressione? Il modello, però, non è privo di critiche. Alcuni esperti sottolineano come questa spinta verso l’innovazione tecnologica rischi di aumentare lo stress sui bambini e limitare l’apprendimento umanistico. “Il rischio è che si crei una generazione tecnicamente brillante ma poco abituata al pensiero critico indipendente”, avverte un docente universitario di Pechino. Altri, invece, vedono in questa strategia un esempio da seguire. In Occidente, l’educazione all’IA è ancora frammentaria e spesso relegata a iniziative extracurricolari. In Cina, è parte integrante del piano educativo nazionale. Il futuro in miniatura Guardando questi bambini cinesi mentre programmano e creano, si ha la sensazione che stiano già vivendo in un tempo che altrove è ancora immaginato. Per la Cina, il futuro dell’intelligenza artificiale non è solo una questione economica o geopolitica: è una sfida educativa. E si gioca oggi, tra i banchi di scuola. Una cosa è certa: nella corsa globale all’intelligenza artificiale, Pechino ha messo il turbo. E ha deciso di partire dai più piccoli.

In un periodo in cui la conoscenza sembra essere a portata di click, spesso ci dimentichiamo di chi, dietro le quinte, lavora instancabilmente per costruire, correggere e arricchire le fonti da cui attingiamo quotidianamente. Uno di questi custodi della conoscenza è Steven Pruitt, definito da molti come l’eroe silenzioso di Wikipedia. Chi è Steven Pruitt? Nato nel 1984 a San Antonio, Texas, e cresciuto a Virginia Beach, Steven Pruitt è un archivista americano e soprattutto un prolifico editor di Wikipedia. Conosciuto online con lo pseudonimo Ser Amantio di Nicolao (nome ispirato a un personaggio dell'opera "Gianni Schicchi" di Puccini), Pruitt è stato riconosciuto come l’utente più attivo nella storia dell’enciclopedia libera. Nel corso degli anni, ha effettuato oltre 5 milioni di modifiche e ha creato più di 35.000 voci. Una cifra impressionante, soprattutto se si considera che lo fa volontariamente, mosso unicamente dalla passione per la conoscenza e la condivisione del sapere. Il suo impatto sulla conoscenza globale Il contributo di Pruitt va ben oltre la quantità: la qualità e l’approccio delle sue modifiche rivelano un impegno autentico verso l’accuratezza, l’inclusività e la diffusione di contenuti storici spesso trascurati. È stato un pioniere nel promuovere la rappresentazione femminile su Wikipedia, contribuendo ad aumentare la percentuale di voci dedicate a donne, scienziate, artiste e figure storiche dimenticate. Una delle sue battaglie personali è proprio quella contro i vuoti sistemici nella conoscenza online: il rischio che alcuni argomenti, culture o persone vengano esclusi semplicemente perché meno documentati. Il suo lavoro è diventato quindi anche un atto di giustizia culturale. Un riconoscimento (quasi) inaspettato Nel 2017, Time Magazine lo ha inserito nella lista delle 25 persone più influenti su Internet, accanto a nomi come J.K. Rowling e Kim Kardashian. Un riconoscimento che ha sorpreso lo stesso Pruitt, abituato a lavorare lontano dai riflettori, con umiltà e discrezione. Nonostante il successo, continua a condurre una vita semplice, lavorando come impiegato presso la US Customs and Border Protection, e modificando Wikipedia durante il tempo libero. Per lui, contribuire all’enciclopedia è un modo per lasciare un’eredità di conoscenza e fare la differenza nel mondo, una modifica alla volta. Un esempio per tutti Steven Pruitt incarna ciò che c’è di più puro nello spirito di Internet: la collaborazione, la condivisione libera del sapere, e la volontà di costruire qualcosa di utile per gli altri. In un'epoca spesso dominata dall’apparenza e dall’autocelebrazione, la sua dedizione silenziosa ci ricorda che anche i gesti più discreti possono avere un impatto enorme. In fondo, ogni volta che consultiamo Wikipedia, c’è una buona probabilità che dietro una voce ci sia passato lui. E forse, senza nemmeno saperlo, gli dobbiamo molto più di quanto immaginiamo.

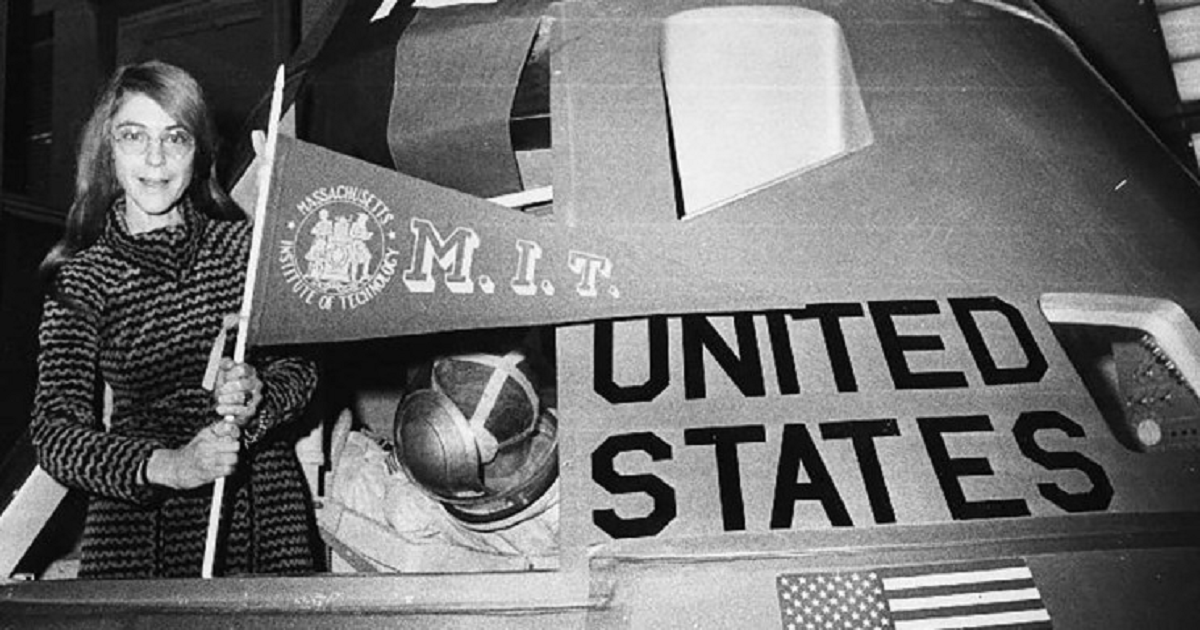

Margaret Heafield Hamilton (nata il 17 agosto 1936 a Paoli, Indiana) è una pioniera dell’informatica, celebre per aver diretto lo sviluppo del software di bordo delle missioni Apollo della NASA. La sua visione, il rigore scientifico e l’invenzione del concetto moderno di "ingegneria del software" hanno avuto un impatto cruciale sulla riuscita dello sbarco lunare del 1969. Gli Inizi: dal MIT alla NASA Hamilton si laurea in matematica al Earlham College nel 1958. In un periodo in cui pochissime donne lavoravano nella tecnologia, lei comincia a lavorare al MIT (Massachusetts Institute of Technology), inizialmente su progetti meteorologici per il Dipartimento della Difesa. Nel 1961 entra a far parte del Lincoln Laboratory del MIT, dove sviluppa software per rilevare aerei nemici nel contesto della Guerra Fredda. Ma il suo vero salto arriva quando viene coinvolta nel progetto Apollo: il MIT era stato incaricato di costruire il software per il computer di bordo dell'Apollo Guidance Computer (AGC), e Hamilton ne diventa la responsabile. Il Software che ha Salvato la Missione Apollo 11 Durante la missione Apollo 11, pochi minuti prima dell’allunaggio, il sistema di bordo cominciò a segnalare errori (famosi "errori 1202 e 1201"). In quel momento cruciale, il software progettato dal team di Hamilton si dimostrò all’altezza: il sistema era stato programmato per gestire le priorità, e scartò in automatico i compiti non essenziali per concentrarsi sull’allunaggio, permettendo a Neil Armstrong e Buzz Aldrin di completare la missione con successo. Questa decisione del software di non collassare ma di ricalibrarsi in tempo reale è oggi considerata uno dei primi esempi di sistemi resilienti e a tolleranza di errore. Hamilton aveva insistito sull’importanza di questi meccanismi, spesso in controtendenza rispetto alle priorità degli ingegneri hardware. Conio del Termine "Ingegneria del Software" Hamilton è anche accreditata per aver coniato l’espressione "software engineering", un termine oggi standard, ma che all’epoca veniva guardato con scetticismo. Il suo uso del termine voleva sottolineare l’importanza del software come disciplina ingegneristica a tutti gli effetti, dotata di rigore, metodologia e responsabilità critica, soprattutto in ambiti dove un errore poteva costare vite umane. Dopo l’Apollo: Hamilton Technologies Nel 1986 fonda Hamilton Technologies, Inc., un’azienda focalizzata sullo sviluppo di sistemi software altamente affidabili. Qui introduce il concetto di Universal Systems Language (USL) e la metodologia Development Before the Fact, mirata a prevenire errori prima ancora che possano essere introdotti nel codice. Riconoscimenti Margaret Hamilton ha ricevuto numerosi premi per il suo contributo alla scienza e alla tecnologia: Presidential Medal of Freedom nel 2016, conferita da Barack Obama Computer History Museum Fellow Award Citata in numerose opere e mostre sull’esplorazione spaziale Una delle immagini più celebri di Hamilton la ritrae accanto a una pila di libri: sono le stampe del codice del software Apollo, alte quanto lei. Un’immagine iconica che simboleggia quanto fosse fondamentale il software in quella che fu una delle imprese più straordinarie dell’umanità. Margaret Hamilton è oggi riconosciuta come una delle menti più brillanti nella storia della tecnologia. Ha aperto la strada a milioni di donne nella scienza e nella tecnologia, dimostrando con i fatti che il software è scienza, ed è anche arte, responsabilità e visione.

La navigazione in incognito, o "modalità privata", è una funzione disponibile in quasi tutti i browser moderni, da Google Chrome a Firefox, Safari e Microsoft Edge. Viene spesso percepita come uno scudo contro la sorveglianza digitale, ma è importante capire esattamente cosa fa e, soprattutto, cosa non fa questa modalità. A cosa serve la modalità in incognito? Non salva la cronologia Quando navighi in incognito, il browser non memorizza le pagine visitate nella cronologia. Questo è utile se stai cercando un regalo a sorpresa, facendo ricerche personali o usando un computer condiviso. Non salva cookie e dati di sessione I cookie (che ricordano preferenze e login) vengono eliminati al termine della sessione. Quindi, se accedi a un sito, chiudi la finestra e riapri, dovrai accedere di nuovo. Non memorizza moduli o ricerche Tutto ciò che scrivi nei campi di ricerca o nei form non verrà salvato nella memoria del browser. Permette login multipli Puoi accedere a più account dello stesso sito in parallelo (es. due Gmail aperti contemporaneamente: uno in incognito, uno in finestra normale). A cosa non serve la modalità in incognito? Non nasconde la tua attività al tuo provider internet o alla rete Wi-Fi Il tuo ISP (provider) può comunque vedere quali siti visiti, così come può farlo chi gestisce la rete (es. scuola, ufficio, hotel). Non ti rende anonimo su internet I siti che visiti possono comunque raccogliere informazioni su di te (come l’indirizzo IP) e monitorare la tua attività, soprattutto se effettui il login. Non blocca tracker, pubblicità o fingerprinting Anche se i cookie vengono cancellati, molti siti usano tecniche avanzate per tracciarti, come il browser fingerprinting (identificare il tuo dispositivo in base alle sue caratteristiche uniche). Non protegge da malware o phishing La modalità in incognito non offre nessuna protezione extra contro siti malevoli, virus, o attacchi informatici. Quindi ... è inutile? Assolutamente no. La navigazione in incognito è utile per mantenere una certa privacy locale, cioè sul dispositivo che stai usando. È una funzione comoda per: Evitare di salvare cronologia e ricerche Accedere temporaneamente ad account Navigare su computer pubblici o condivisi senza lasciare tracce Ma non è una modalità anonima. Se cerchi anonimato reale o protezione della privacy a livello di rete, dovresti usare strumenti più avanzati, come VPN, Tor o browser focalizzati sulla privacy (es. Brave, Firefox con estensioni mirate). Navigare in incognito è come scrivere con l'inchiostro simpatico: nessuno lo legge subito, ma lascia comunque tracce che altri strumenti possono vedere. Usala consapevolmente, ma non pensare che basti per diventare invisibile online.

Il 23 aprile 2005, un giovane di nome Jawed Karim — uno dei tre fondatori di YouTube — caricava un breve video di 18 secondi intitolato “Me at the zoo”. Nella clip, Karim si trova davanti all’area degli elefanti allo zoo di San Diego e, con tono casuale, osserva quanto siano “interessanti” gli animali, soprattutto per le loro “veramente, veramente, veramente lunghe proboscidi”. Quel momento, apparentemente banale, ha segnato l’inizio di una rivoluzione culturale e mediatica. Oggi, nel 2025, quel video compie 20 anni. Un gesto semplice, un impatto immenso All’epoca, YouTube era ancora un’idea in fase embrionale, concepita come piattaforma per condividere facilmente video online — un’operazione che, fino a quel momento, era complicata, lenta e limitata a pochi utenti esperti. Nessuno, nemmeno i suoi fondatori, avrebbe potuto prevedere quanto YouTube avrebbe trasformato la comunicazione globale, l’informazione, l’intrattenimento e perfino la politica. Con oltre 3 miliardi di utenti attivi al mese nel 2025, YouTube è oggi uno dei siti più visitati al mondo, disponibile in oltre 100 Paesi e tradotto in più di 80 lingue. Ma tutto è iniziato con quella clip tremolante di un ragazzo e degli elefanti. Dall’amatoriale al professionale In 20 anni, YouTube è passato dall’essere un rifugio per contenuti amatoriali a una piattaforma sofisticata che ospita produzioni di alta qualità, programmi originali, documentari, film, concerti, corsi universitari, podcast e dirette streaming. Ha lanciato la carriera di milioni di creatori di contenuti — gli “YouTuber” — diventati a loro volta veri e propri brand, con milioni di follower e contratti milionari. La piattaforma ha anche influenzato profondamente il giornalismo partecipativo, permettendo a chiunque di documentare eventi in tempo reale, dando voce a proteste, denunce e movimenti globali. Un’eredità culturale Il video “Me at the zoo” è oggi un pezzo da museo digitale. Non solo è ancora visibile sul canale originale di Jawed, ma è stato studiato da storici, sociologi e studiosi dei media come punto di partenza per l’evoluzione della cultura online. È diventato simbolo di un’era in cui chiunque può diventare creatore di contenuti, in cui la democratizzazione della comunicazione è diventata una realtà. Uno sguardo al futuro Mentre celebriamo questo anniversario, vale la pena chiedersi: quale sarà il prossimo passo per YouTube? Tra intelligenza artificiale, realtà aumentata, contenuti immersivi e nuove forme di monetizzazione, la piattaforma è destinata a evolversi ancora. Ma una cosa è certa: tutto è cominciato con un video di 18 secondi, un ragazzo con una felpa e degli elefanti. E per quanto il mondo cambi, “Me at the zoo” resterà per sempre il primo capitolo di una delle storie digitali più significative del nostro tempo.

Nel panorama in continua evoluzione della cybersecurity, una nuova e subdola minaccia si sta affacciando all’orizzonte: lo slopsquatting. Questo termine, ancora poco noto al grande pubblico, descrive una tecnica sempre più sfruttata dai cybercriminali per ingannare utenti e sistemi sfruttando un fenomeno molto specifico: le allucinazioni delle intelligenze artificiali. Cos’è lo Slopsquatting? Il termine “slopsquatting” nasce dalla fusione tra sloppy (trasandato, impreciso) e typosquatting (una tecnica nota per registrare domini simili a quelli legittimi ma con errori di battitura). Nel caso dello slopsquatting, però, il focus non è su errori degli utenti, ma su errori delle AI generative. Molti modelli linguistici, chatbot e assistenti AI — anche i più avanzati — possono “allucinare”, ovvero generare dati inesatti o del tutto inventati. Quando, ad esempio, un utente chiede a un’AI il sito ufficiale di un'azienda minore o un tool poco noto, può capitare che l’AI risponda con un URL inesistente ma plausibile. I cybercriminali hanno fiutato l’occasione: registrano preventivamente questi domini inventati, rendendoli operativi come trappole. Se l’utente clicca su uno di questi link sbagliati generati dall’AI, finisce su siti malevoli pronti a rubare dati, infettare con malware o mettere in atto truffe. Come funziona nella pratica Allucinazione dell’AI: Un modello linguistico, rispondendo a una richiesta, genera un nome di dominio errato ma credibile. Registrazione del dominio: I criminali monitorano le allucinazioni più comuni o testano sistemi AI per stimolarle, e registrano in massa i domini che ne derivano. Distribuzione: Quando gli utenti si fidano del risultato dell’AI e cliccano sul link, vengono indirizzati verso un sito truffaldino. Un esempio concreto potrebbe essere: - L’utente chiede: “Qual è il sito ufficiale di SoftLight PDF Tools?” (un software poco noto). - L’AI risponde con www.softlightpdf.com , ma il sito ufficiale in realtà è www.softlight-tools.org . - Il primo dominio, inventato, è stato però registrato da un cybercriminale che lo usa per distribuire malware. Perché è così insidioso? Lo slopsquatting è particolarmente pericoloso perché: Sfrutta la fiducia nell’AI: Gli utenti tendono a fidarsi ciecamente delle risposte fornite dalle intelligenze artificiali. È difficile da individuare: Non è un errore umano, ma una falla nell’affidabilità della generazione testuale. Si adatta velocemente: I criminali possono testare le AI in modo massivo, generando centinaia di nuovi target ogni giorno. Difendersi è possibile? Sì, ma servono consapevolezza e strumenti adatti. Alcuni suggerimenti: Verificare sempre le fonti: Prima di cliccare su un link, controllare se il dominio è quello ufficiale. Usare motori di ricerca per confermare. Protezione DNS e filtraggio web: Le aziende possono implementare sistemi che bloccano domini sospetti o appena registrati. Responsabilità dei provider AI: Le aziende che sviluppano modelli linguistici dovrebbero inserire meccanismi per segnalare link generati e verificare se esistono o se sono stati recentemente registrati. Lo slopsquatting rappresenta una nuova frontiera del cybercrime, dove la creatività dei criminali si fonde con le vulnerabilità emergenti delle tecnologie AI. È una minaccia insidiosa perché sfrutta non la debolezza dell’utente, ma quella dell’intelligenza artificiale stessa. In un mondo sempre più guidato dall’AI, è fondamentale restare vigili, informati e pronti ad adattarsi — perché anche le macchine possono sbagliare, e i criminali sanno esattamente come approfittarsene.

Nell'era della digitalizzazione, il concetto di furto ha assunto una nuova dimensione. Se nel passato il furto era associato esclusivamente all’appropriazione indebita di beni fisici, oggi il cyberspazio ha reso necessaria una ridefinizione del concetto stesso. Il furto digitale comprende il furto di dati, identità, informazioni sensibili e proprietà intellettuali. Ma fino a che punto possiamo definirlo tale? Qual è il confine tra un uso lecito e uno illecito delle risorse digitali? Il Furto Digitale nelle sue Diverse Forme Il furto digitale può manifestarsi in diversi modi, tra cui: Furto di Identità: Accedere senza autorizzazione ai dati personali di un individuo e utilizzarli per scopi fraudolenti, come richieste di prestiti o acquisti online. Pirateria Informatica: Il download e la distribuzione illegale di software, film, musica e altri contenuti digitali protetti da copyright. Accesso Non Autorizzato a Dati Sensibili: Hacking di database aziendali o governativi per sottrarre informazioni riservate. Phishing e Truffe Online: Tecniche fraudolente per ingannare gli utenti e ottenere informazioni personali. Furto di Proprietà Intellettuale: Copia e utilizzo non autorizzato di idee, progetti e innovazioni. Quando un'Azione Diventa illecita? Il confine tra uso lecito e illecito delle risorse digitali è spesso sfumato. Alcune pratiche, come il file sharing, possono variare in legalità a seconda della giurisdizione e dell'intento con cui vengono eseguite. Un esempio emblematico è la differenza tra hacker etici, che individuano vulnerabilità nei sistemi per segnalarle e migliorarle, e hacker malevoli, che sfruttano tali falle per trarne profitto personale. Inoltre, il furto digitale si distingue per il suo impatto: mentre il furto fisico priva immediatamente il proprietario del bene sottratto, il furto digitale consente al ladro di replicare e utilizzare le informazioni senza necessariamente eliminarle dalla disponibilità dell’originale. Strumenti di Difesa e Prevenzione Per proteggersi dal furto digitale, è fondamentale adottare misure di sicurezza adeguate: Utilizzare Password Complesse: Preferire combinazioni uniche e cambiarle periodicamente. Abilitare l'Autenticazione a Due Fattori (2FA): Un livello aggiuntivo di sicurezza per gli accessi online. Evitare di Condividere Dati Sensibili: Prestare attenzione alle richieste di informazioni personali su email o social media. Aggiornare Software e Antivirus: Strumenti essenziali per prevenire attacchi informatici. Educazione Digitale: Essere consapevoli dei rischi e riconoscere i segnali di potenziali truffe. Il furto digitale rappresenta una sfida crescente nel mondo moderno. La linea tra un uso lecito e un uso illecito delle risorse digitali può essere sottile, ma la consapevolezza, la legislazione adeguata e le misure di sicurezza possono contribuire a proteggere i dati e le identità degli utenti. La responsabilità ricade sia sugli individui che sulle istituzioni, che devono garantire un ambiente digitale sicuro ed etico per tutti.

Ronald Wayne è uno dei nomi meno noti nella storia della tecnologia, ma il suo breve coinvolgimento nella fondazione di Apple Inc. lo rende una figura affascinante e, per certi versi, tragica. Nato il 17 maggio 1934 a Cleveland, Ohio, Wayne è un ingegnere e inventore statunitense che ha avuto un ruolo cruciale nei primi giorni di vita della Apple, affiancando Steve Jobs e Steve Wozniak nella creazione di quella che sarebbe diventata una delle aziende più influenti del mondo. Il terzo fondatore Nel 1976, Steve Jobs e Steve Wozniak, due giovani appassionati di tecnologia, stavano cercando di trasformare il loro hobby in un’impresa. Jobs, allora ventunenne, decise di coinvolgere Ronald Wayne, di vent'anni più anziano, come figura di supporto e guida. Wayne, che all’epoca lavorava presso Atari insieme a Jobs, aveva esperienza nella gestione e nella redazione di documenti legali. Fu lui a scrivere il primo contratto sociale della Apple e a disegnare il primo logo dell’azienda: un'immagine elaborata di Isaac Newton seduto sotto un albero di mele. L’uscita dalla Apple Ronald Wayne deteneva il 10% delle azioni della neonata Apple. Tuttavia, appena undici giorni dopo la firma del contratto, decise di vendere la sua quota per soli 800 dollari. Il motivo principale fu la paura: Wayne aveva già avuto esperienze imprenditoriali fallimentari e temeva di essere ritenuto finanziariamente responsabile in caso di debiti o insuccessi dell’azienda. A differenza di Jobs e Wozniak, Wayne aveva beni personali che potevano essere messi a rischio. Successivamente ricevette altri 1.500 dollari per rinunciare formalmente a qualsiasi diritto futuro sull’azienda. Se avesse mantenuto la sua quota del 10%, oggi varrebbe decine di miliardi di dollari. Dopo Apple Dopo l'uscita da Apple, Ronald Wayne proseguì la sua carriera in ambito ingegneristico, lavorando in diverse aziende e, in seguito, gestendo un piccolo negozio di francobolli e monete rare nel Nevada. Col tempo, la sua storia è diventata quasi una leggenda, simbolo di opportunità mancate e decisioni prudenti che si rivelano enormi sliding doors. Nonostante tutto, Wayne ha sempre dichiarato di non pentirsi della sua decisione. Ha ammesso che non avrebbe retto lo stress e la pressione che sarebbero arrivati con il successo dell’azienda. “La decisione era giusta per me, in quel momento della mia vita”, ha affermato in varie interviste. Un personaggio fuori dagli schemi Ronald Wayne è spesso visto come il “terzo uomo” dimenticato, ma la sua figura ha acquisito una certa notorietà col passare degli anni. Ha scritto un’autobiografia e partecipato a diversi eventi e documentari in cui racconta la sua versione dei fatti, con uno stile pacato e riflessivo, lontano dalla mitizzazione di Jobs e dalla genialità creativa di Wozniak. La sua storia ci ricorda che dietro ogni grande successo ci sono anche decisioni difficili, timori personali e scelte che, con il senno di poi, sembrano incredibili. Ronald Wayne non è diventato miliardario, ma il suo ruolo, seppur breve, nella nascita di Apple lo rende parte integrante della storia della tecnologia moderna.

Hai mai ricevuto una notifica sul telefono appena sei entrato in un negozio o vicino a un luogo specifico? Probabilmente dietro c’era il geofencing, una tecnologia che usa la posizione del tuo smartphone per far partire delle azioni automatiche. Ma vediamo meglio di cosa si tratta e perché è utile! Cos’è il Geofencing? Il geofencing (che significa letteralmente recinto geografico) è un sistema che crea un confine virtuale intorno a un’area reale. Quando entri o esci da questa zona con il tuo telefono (o un altro dispositivo), succede qualcosa: può arrivarti un messaggio, partire una musica, accendersi una luce, e così via. Come Funziona? Si sceglie una zona su una mappa (come ad esempio una scuola, un parco, un negozio). Il tuo telefono invia la posizione tramite GPS o rete Wi-Fi. Quando entri o esci dalla zona, il sistema attiva un'azione, come inviare una notifica. Dove si usa il Geofencing? Il geofencing si può usare in tanti modi diversi. Ecco qualche esempio facile da capire: Negozi e centri commerciali: ti mandano offerte quando sei vicino. Casa intelligente (smart home): la luce si accende quando arrivi a casa. Scuole o trasporti: i genitori ricevono un avviso quando lo scuolabus arriva o parte. Aziende: per controllare chi entra ed esce da certi spazi. Lavoro e presenze: per registrare quando un dipendente entra o esce dal posto di lavoro. Vantaggi e Svantaggi Vantaggi: Più comodità: tutto funziona da solo. Più sicurezza: si sa dove si trovano persone o oggetti. Aiuta a risparmiare tempo e fatica. Svantaggi: La privacy: bisogna fare attenzione a come vengono usati i dati sulla posizione. Serve avere il GPS attivo e una buona connessione. Il geofencing è una tecnologia che rende la vita più semplice e "intelligente", ma va usata con rispetto per la privacy. È un ottimo esempio di come la geografia e la tecnologia possano lavorare insieme. Magari un giorno la userai anche tu in un tuo progetto scolastico o nel lavoro del futuro!