Social: Cos'è Tellonym?

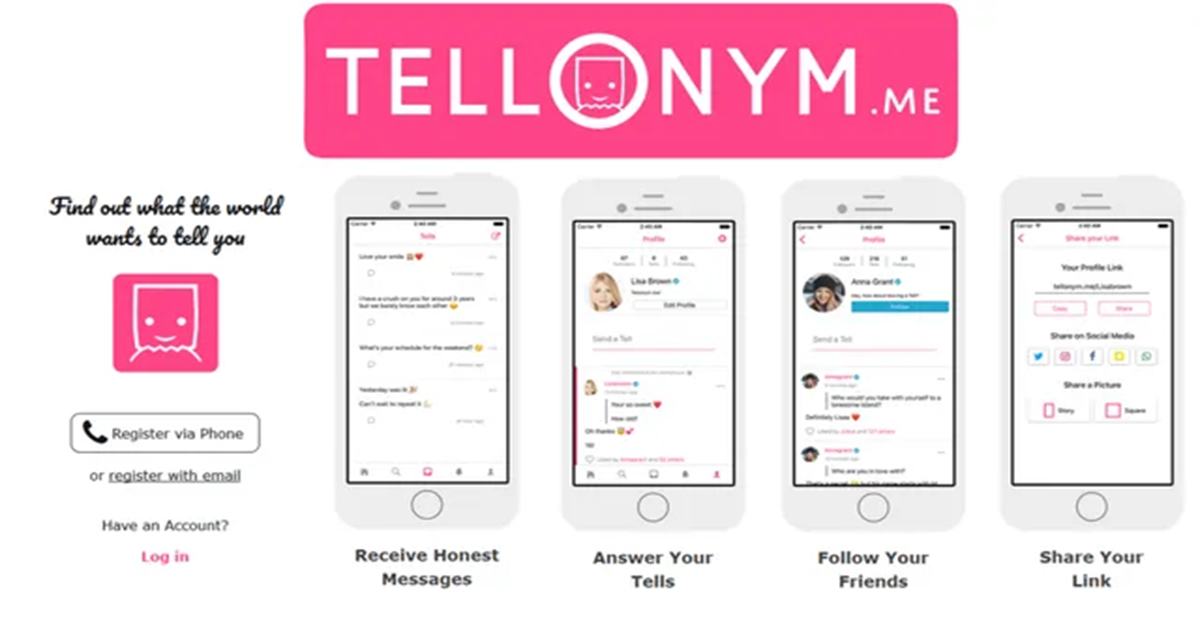

Tellonym è un'applicazione che è una sorta di social network capace di permettere agli utenti di ricevere domande e messaggi a cui è possibile rispondere direttamente sul profilo.

Il concetto non è poi così distante dai vari Sararah o ancora da AskFm: sostanzialmente si entra in contatto con gli amici facendo loro ogni genere di domanda, senza però che loro possano sapere che sei stato tu a farla. Creato l'account è necessario cercare la persona che ci interessa e inviare una chat anonima e assolutamente non rintracciabile. Una parte fondamentale quella dell’anonimato, che ha spinto molti adolescenti ad utilizzare Tellonym, per mandare e ricevere messaggi anonimi.

Come funziona Tellonym?

In Tellonym dunque si ha una stessa interfaccia che viene utilizzata per pubblicare sulla propria bacheca una domanda agli altri, oppure per rivolgere a un utente una domanda alla quale quest'ultimo può rispondere mettendola in bacheca. Le domande possono essere di qualsiasi tipo anche se solitamente si riferiscono ad aspetti personali magari la personalità o anche aspetti della vita quotidiana come lo stato sentimentale, le amicizie o anche altro. In modo predefinito solitamente l'utente può inviare messaggi anonimi anche se esiste l'opzione che permette di rivelare la propria indentità.

Quello che piace sembra sia la possibilità di fare tutto in modo quanto mai anonimo. Un qualcosa di intrigante per chi lo utilizza che non avendo poi tante informazioni sugli utenti tende maggiormente a scoprire il più possibile su chi ha di fronte sul social. Palese anche la volontà di capire cosa la gente dice degli altri e magari cosa dice in versione anonima a differenza di quello che invece non direbbe se dovesse rivelare la propria identità. Non avere conseguenze ''tracciate'' rende sicuramente più sincere le persone e questo soprattutto per gli adolescenti sembra andare per la maggiore.

Di certo però proprio questo anonimato e il dire le cose senza un freno potrebbero avere delle conseguenze non facili proprio per gli adolescenti che potrebbero sentirsi odiati o magari potrebbero ricevere commenti poco gradevoli che magari non pensavano nemmeno di sapere di se stessi. Insomma il rovescio della medaglia c'è sempre che di certo deve far tenere sotto controllo l'applicazione come anche i suoi utenti. Da questo punto di vista gli sviluppatori hanno arricchito l'applicazione con una funzione che permette di segnalare eventuali messaggi offensivi anche se è palese che questo potrebbe non bastare in situazioni di emergenza.

© 𝗯𝘆 𝗔𝗻𝘁𝗼𝗻𝗲𝗹𝗹𝗼 𝗖𝗮𝗺𝗶𝗹𝗼𝘁𝘁𝗼

Tutti i diritti riservati | All rights reserved

Informazioni Legali

I testi, le informazioni e gli altri dati pubblicati in questo sito nonché i link ad altri siti presenti sul web hanno esclusivamente scopo informativo e non assumono alcun carattere di ufficialità.

Non si assume alcuna responsabilità per eventuali errori od omissioni di qualsiasi tipo e per qualunque tipo di danno diretto, indiretto o accidentale derivante dalla lettura o dall'impiego delle informazioni pubblicate, o di qualsiasi forma di contenuto presente nel sito o per l'accesso o l'uso del materiale contenuto in altri siti.